Ataques de red: descripción general,

prevención, supervisión y sugerencias

Sistematizar la seguridad informática de su empresa

Mantenerse al día sobre la tecnología puntera y las amenazas más nuevas

Difundir la conciencia de la seguridad entre los empleados

Utilizar tecnologías de seguridad modernas e inteligentes

Instalar PRTG Network Monitor

Ataques de red

Ahorre tiempo y salte al tema de su elección

- La amenaza de los ataques de red

- Los ataques de red pueden causar un daño considerable

- Un enfoque sistemático para la seguridad de TI

- Medidas preventivas contra ataques de red

- Protección inteligente contra múltiples ataques de red

- Supervisión de red como base para la protección contra los ataques

- Cómo puede ayudarle PRTG

- El enfoque de PRTG para prevenir ataques de red:

- PRTG para prevenir ataques de red: escenarios y soluciones

- 7 razones por las que la supervisión de red con PRTG aumenta la seguridad

La amenaza de los ataques de red

En mayo de 2017, WannaCry infectó más de 230 000 equipos en 150 países con ransomware. Los datos de las computadoras infectadas fueron encriptados y se exigió dinero para restaurarlos. En 2013, tres mil millones de cuentas de usuarios de Yahoo se vieron comprometidas por un ciberataque que tardó varios años en detectarse. Las empresas nunca han sido tan vulnerables a los ataques de red como lo son hoy en día.

Operan a nivel mundial, están conectadas con todo el planeta y generan ingresos a través de Internet. Las empresas se han percatado de que la vida en el mundo digital no siempre es fácil. A medida que crece su presencia virtual, también aumenta el número de puertas de acceso en sus redes. Los hackers son capaces de usar estas interfaces de una manera cada vez más profesional, creando un problema que solo empeora a medida que la infraestructura de TI de la empresa se vuelve más compleja.

Los ataques de red pueden causar un daño considerable

- Sentarse, cerrar los ojos y... ¿tener suerte? Bueno, es un plan... pero conlleva una gran cantidad de riesgos, puesto que un ataque exitoso puede causar considerables daños:

- Sitios web y cuentas de redes sociales comprometidos (relativamente inofensivo)

- Pérdida de confianza debido a la filtración de información de clientes o datos de tarjetas de crédito

- Pago de “rescates” para recuperar el acceso a sus sistemas

- La necesidad de desarrollar nuevas estrategias tras el robo de secretos comerciales

- Pérdidas de ventas debido a las actividades afectadas de la compañía tras ataques DDoS, inundaciones o botnets que disminuyen la capacidad de computación

- Amplio daño a la propiedad, lesiones o incluso muertes debido a la piratería de infraestructuras críticas

- Responsabilidad personal que puede incluir el encarcelamiento del órgano de gestión si no se han respetado los requisitos legales

Son todo buenas razones para tomarse en serio la seguridad informática.

Un enfoque sistemático para la seguridad de TI

Con el desarrollo catapultado de los últimos años, desde la profesionalización de los hackers criminales hasta infraestructuras de TI cada vez más complejas, la seguridad de TI se está convirtiendo en un tema cada vez más importante en lo relativo al aspecto de los negocios de toda empresa. Para poder afrontar mejor los peligros que plantean los ataques a la red, su modelo de seguridad debe tener en cuenta los siguientes objetivos clave:

Ver la seguridad informática como una tarea que nunca termina

La tecnología está en un estado de desarrollo constante. Las versiones de software tienen más y más funciones nuevas. Cuando se cierra una laguna de seguridad, aparecen más en otras partes. Parece que, cada vez que se lanza un nuevo software de seguridad, ya existe un hacker que sabe cómo descifrarlo. Por todo ello, las empresas deben ver la seguridad informática como un proceso continuo o una tarea que nunca termina.

Crear una seguridad integral para frustrar los ataques a la red

Es vital adoptar un enfoque integral. En el mundo actual, necesita mucho más que los escáneres de virus y los cortafuegos. La seguridad de TI se ha expandido para incluir actualizaciones, sesiones de formación, supervisión, herramientas de seguridad inteligentes e incluso la colaboración con otras empresas de su sector para abordar los desarrollos actuales relacionados con los problemas de seguridad de TI.

Reducir la complejidad

Tan solo simplificar las estructuras de TI y mantener al mínimo el número de herramientas usadas ya supone un gran esfuerzo para evitar posibles ataques. Todo el software crea puertas de enlace, ya sea por sí mismo o cuando se ejecuta junto con otros programas. Si se mantienen las cosas simples, cerrará posibles puertas de acceso y, por lo tanto, evitará que los hackers encuentren un camino hacia el interior. Como regla general, cuanto más compleja sea su infraestructura, más vulnerable será su sistema.

Convertir la seguridad informática en un tema clave

La seguridad informática debe ser una de las primeras consideraciones al iniciar cualquier proyecto nuevo, y no únicamente para quienes deben encargarse de la seguridad y la protección de datos. Los administradores de TI y los desarrolladores de software también deben estar al día. Además, aunque la gerencia puede evitar participar en determinadas tareas, también deben mantenerse al tanto de todos los desarrollos relacionados con la seguridad.

Adherirse al uso de tecnología de última generación

La ley exige que las empresas usen tecnología “de última generación”, aunque permita excepciones en ciertas situaciones. Por lo tanto, las empresas deben mantenerse al día en lo que respecta a los desarrollos relacionados con la tecnología. No obstante, puesto que las disposiciones legales son bastante vagas al respecto y están distribuidas entre múltiples regulaciones diferentes, se recomienda que busque el consejo de un abogado profesional.

Hacer que todos los empleados formen parte del mismo equipo

La formación de los empleados también debe ser parte de su modelo de seguridad. Su mayor desafío será tentar a aquellos empleados cuyo interés por la seguridad informática es escaso o nulo. Como esta tarea no termina nunca, la formación de los empleados debe convertirse en una parte cada vez más proactiva del modelo.

Aumenta los gastos de los hackers

Los hackers profesionales tienen sus propios gastos, y buscan obtener ganancias. Siempre andan buscando objetivos lucrativos en los que apenas les cueste infiltrarse. Cualquier empresa puede reducir los ataques usando encriptación, sistemas de control de acceso y soluciones de seguridad modernas para aumentar los gastos que los hackers deban satisfacer a fin de poder atravesar las defensas.

Medidas preventivas contra ataques de red

La mejor forma de evitar ataques a la red es reducir la cantidad de puntos débiles en la misma.

Entre los puntos débiles no solo se encuentran los fallos en el software, los errores de tiempo

de ejecución o las infraestructuras de TI complejas, sino también los empleados descuidados.

Solucionar fallos de software

Hoy en día, debe suponer que todo software es defectuoso y que los errores crearán puertas de entrada. Los exploits usan puntos débiles para obtener acceso a ordenadores externos e instalar malware. Estos exploits se guardan en “kits de exploits” y se venden a las partes interesadas con cómodas interfaces de usuario. Como resultado, los puntos débiles pueden ser “explotados” durante los ataques con poco o ningún gasto en absoluto.

Si descubre un punto débil y ve que hay un parche o actualización disponibles, hay que instalarlos lo más rápido posible, preferentemente a través de un distribuidor automático de actualizaciones que abarque todas las estaciones de trabajo de su empresa. Al hacerlo, minimizará los riesgos que plantean los fallos técnicos del software, incluso aunque estos no puedan suprimirse por completo. Las empresas siempre corren el riesgo de que un hacker aprenda a aprovechar un error antes que sus desarrolladores de software lo corrijan.

Abordar la vulnerabilidad humana

Una forma particularmente insidiosa de conducta malévola es la manipulación social (“ingeniería social”). La ingeniería social se define como la manipulación de otras personas con el objetivo de provocar ciertos comportamientos, como la divulgación de información confidencial o hacer clic sobre un enlace.

Se puede producir en un nivel directo, por ejemplo, en forma de llamada de un “técnico de servicio” que, presuntamente, necesita los datos de inicio de sesión de alguien o que busca persuadir indirectamente a otra persona para que abra un determinado sitio web o un correo electrónico que el hacker pueda utilizar para acceder a los datos de inicio de sesión o infectar un equipo. El phishing, especialmente el spear phishing, es extremadamente peligroso. El phishing se dirige a las masas (con una tasa de éxito de alrededor del 0,1 %), mientras que el spear phishing va tras un grupo específico enviándoles correos electrónicos que parecen auténticos.

A fin de prepararse para tales ataques, primero hay que formar a los empleados en temas como la seguridad con contraseñas, el phishing y las prácticas de seguridad en el lugar de trabajo, que incluyen habilitar la pantalla de bloqueo de un ordenador incluso aunque se esté lejos del mismo. Esta preparación puede tomar la forma de cursos obligatorios o juegos educativos. Como administrador, es probable que tenga que idear continuamente nuevas estrategias para mantener a los empleados en la primera línea de la batalla contra los ataques a la red.

Protección inteligente contra múltiples ataques de red

Rutas de ataque de red

Entre las rutas de los ataques a la red se incluyen los puertos abiertos, los archivos adjuntos convencionales de correo electrónico con virus y caballos de Troya o ataques “drive-by”, que se producen al visitar sitios web infectados con malware. Para bloquear estas rutas se recomienda el uso de software cortafuegos y antivirus. Los días en que tan solo había que analizar firmas ya quedaron atrás. Un emparejamiento de patrones normal y corriente ya no sirve en la lucha contra los ataques de red.

Prevención de lagunas de seguridad

Los programas antivirus actuales buscan similitudes con intrusiones previas, desactivan el software sospechoso de actividades peligrosas y permiten la encapsulación segura de malware. También hay que comprobar la nube regularmente. El análisis de comportamiento automatizado es imprescindible, ya que la velocidad a la que surgen nuevas amenazas ya no puede ser igualada por los humanos con sus propios recursos. Pero incluso las herramientas de aprendizaje automático requieren conocimientos humanos. Hoy en día, los cortafuegos también pueden proporcionar componentes de prevención que buscan patrones sospechosos.

La necesidad de disponer de instrumentos técnicos

Sin embargo, con sistemas cada vez más complejos y vectores de ataque cada vez más inteligentes, incluso los escáneres de virus y los cortafuegos más modernos ya no bastan. Finalmente, por encima de todo, los trabajadores negligentes ofrecen a los hackers otra posibilidad para eludir los programas de seguridad y acceder directamente a la red de la empresa. Por todo ello, se requieren instrumentos técnicos especiales para eliminar ese malware que se ha infiltrado en la red sin ser detectado.

Sistemas de detección de intrusos

Se usan los sistemas de detección de intrusiones (IDS) para identificar tráfico de red sospechoso. Por ejemplo, estos sistemas pueden partir del análisis del tráfico de datos de los switches, en los que buscarán malware. También se pueden usar sistemas de prevención de intrusiones (IPS) para eliminar el malware. La desventaja de estos sistemas es que deben conectarse a sus equipos para funcionar. Un IPS en sí mismo puede convertirse en un objetivo atractivo para los hackers. Para evitar falsas alarmas durante el proceso de detección, debe incorporar el IDS a la estrategia de seguridad de la compañía.

Supervisión de red como base para la protección contra los ataques

Una herramienta fundamental para

la seguridad informática

La supervisión integral es vital para mantener la seguridad de su red. ¿De qué sirve un cortafuegos que se cuelga o un software de backup que funciona mal? Con el software de supervisión de red, puede vigilar constantemente los cortafuegos, el software antivirus y el software de backup y recibir una advertencia automática en caso de que surjan problemas.

Grabación del

tráfico de red

La grabación del tráfico de red permite controlar y verificar el tráfico de la red en busca de comportamientos inusuales. También nos ayuda a determinar qué datos y equipos se han visto afectados por los ataques a la red que se hayan producido. Si analiza los archivos de datos, puede reducirse sustancialmente el tiempo de inactividad, como sucedió en el caso del ataque de ransomware “WannaCry”.

Cómo puede ayudarle PRTG

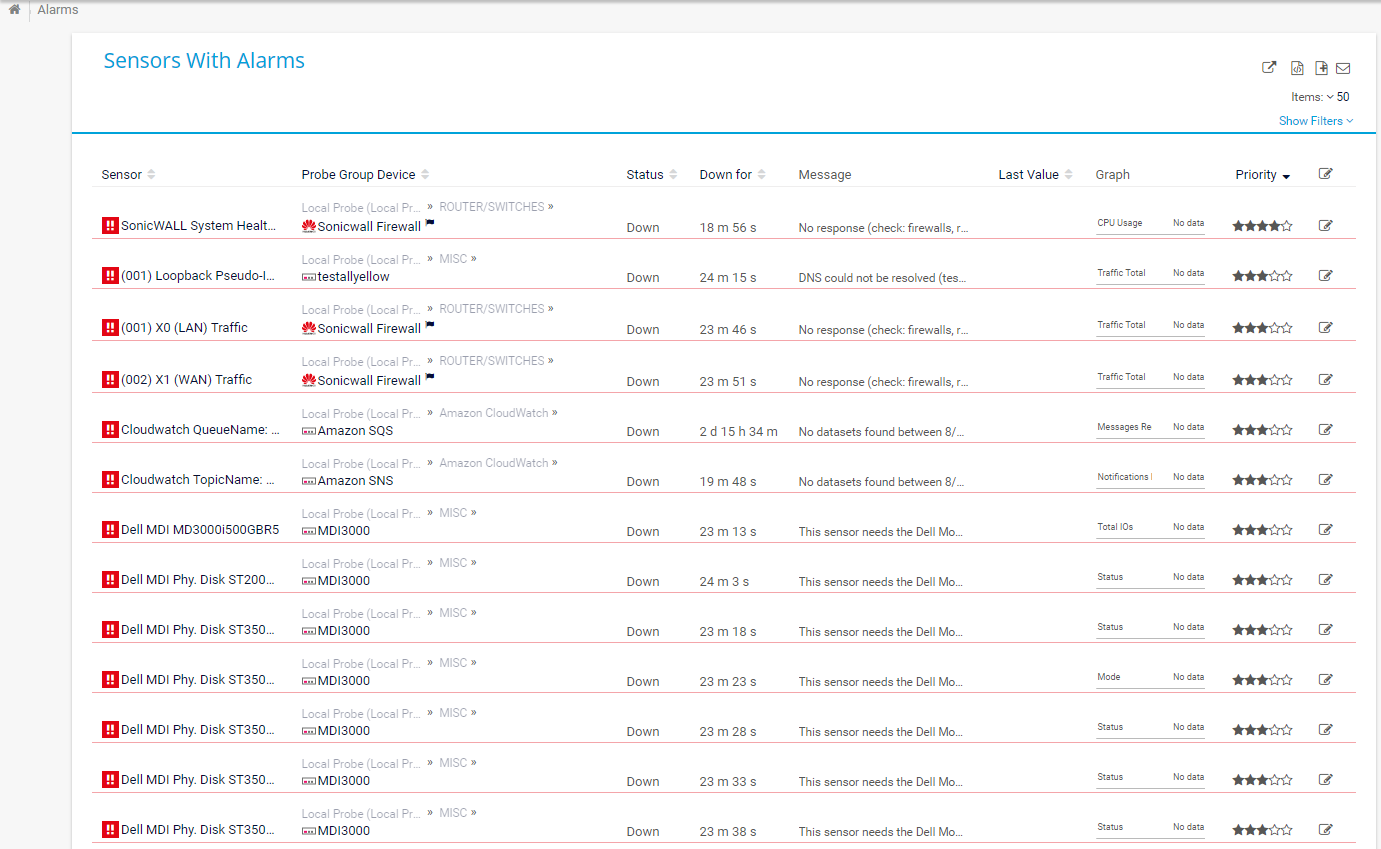

PRTG como sistema de alerta temprana

El software de supervisión de red PRTG actúa como un sistema de alerta temprana contra actividades sospechosas y anomalías en el tráfico de la red. PRTG busca evitar que el malware que ya se ha infiltrado en una red cause daños mayores. Aunque PRTG no puede sustituir a un sistema de detección de intrusos, viene con muchas funciones que ayudan a defenderse contra los ataques a la red:

- PRTG supervisa toda su red: servidores, dispositivos de almacenamiento, dispositivos conectados (routers, switches, equipos e impresoras, tráfico, etc.)

- PRTG, como solución de monitoreo “todo en uno”, le permite eliminar los puntos débiles que tienden a surgir al usar múltiples programas diferentes.

- Grabar la red le permite verificar sus datos en busca de anomalías

- Los datos grabados sirven como base de datos para los sistemas de seguridad informática

- PRTG comprueba la funcionalidad de cortafuegos, escáneres de virus, software de seguridad y backups, así como los permisos de acceso a salas de servidores y otros espacios

Identificar cuellos de botella de la red

Para medir el tráfico de red, PRTG usa SNMP, detección de paquetes y NetFlow. SNMP permite monitorizar todo el tráfico en su red y ordenarlo por puerto. La detección de paquetes y NetFlow/sFlow/jFlow ofrecen un análisis más detallado del tráfico de su red. Estos métodos permiten ordenar el tráfico de red por dirección IP o protocolo. Gracias a ello, podrá identificar rápidamente posibles cuellos de botella en la red, detectar picos de actividad inusuales y desconectar aplicaciones y equipos.

Notificaciones personalizadas

Grabar el tráfico de red permite determinar con precisión si un ordenador está afectado por el malware. Por ejemplo, puede ayudar cuando se sabe lo que se está buscando, pero no exactamente qué equipo está afectado. PRTG le advierte en caso de que se produzca un tiempo de inactividad que pueda poner en riesgo la seguridad de su red. También se registran las copias de seguridad defectuosas. Gracias a las notificaciones personalizadas de PRTG, puede intervenir antes de que ocurra un daño mayor.

El enfoque de PRTG para prevenir ataques de red:

Supervisión del tráfico

Supervisión de cortafuegos

Supervisión del análisis de virus

PRTG para prevenir ataques de red: escenarios y soluciones

Grabación de red: ¿qué se vio afectado?

- Determinar los detalles del ataque

- Recuperar el historial de grabación del tráfico de red

- Buscar patrones de ataque específicos

- Desconectar equipos y/o aplicaciones afectados

Verificar el tráfico en busca de anomalías

- Habilitar sensores de supervisión de tráfico

- Configurar notificaciones y valores de umbral para parámetros de tráfico

- Buscar patrones inusuales, como picos de carga inexplicables o tráfico anormalmente pesado

- Introducir contramedidas

500.000 usuarios confían en nosotros y

los expertos nos reconocen como líderes del sector

“Fantástica solución de supervisión de redes e infraestructura, fácil de implementar pero aún más fácil de usar. Simplemente, el mejor sistema disponible.”

“El software es absolutamente perfecto, y su servicio de asistencia es superior. Cumple con todas las necesidades y requisitos. Se trata de una solución imprescindible para quien necesita cualquier tipo de supervisión.”

“La herramienta destaca en su papel principal de ser un servicio unificado de administración de infraestructura y supervisión de red.”

7 razones por las que la supervisión de red con PRTG aumenta la seguridad

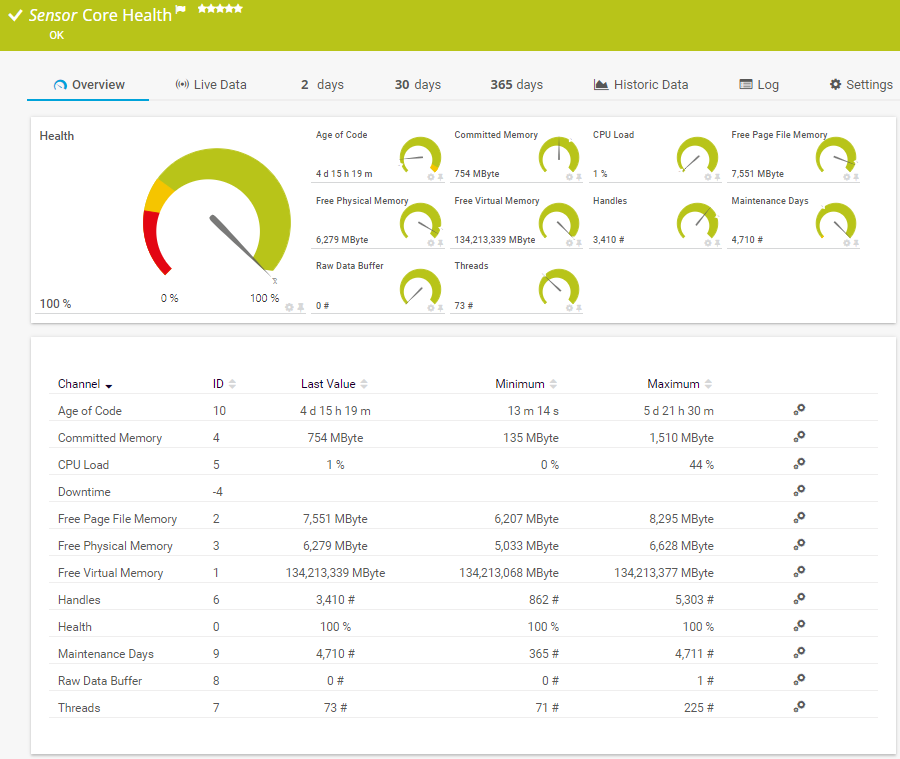

¿Qué es un sensor en PRTG?

Un sensor es cada uno de los aspectos que se pueden monitorear en un dispositivo, como por ejemplo el tráfico de un puerto en un switch, la carga de la CPU de un servidor o el espacio libre de un disco duro. Se necesita una media de 5-10 sensores por dispositivo o un sensor para cada puerto de switch.

Mantener un ojo puesto en los datos de su red y su infraestructura informática

Un panel de control fácil de leer proporciona una visión general de sus datos de supervisión. En su panel de control también puede tener datos interrelacionados para establecer correlaciones y sacar conclusiones.

Personalizar los sensores para detectar amenazas

La poderosa API de PRTG proporciona una supervisión hecha a medida para la infraestructura de su red. Puede agregar sensores con unos pocos clics. Las alertas de PRTG le prepararán para posibles amenazas a la red de la compañía.

Software todo en uno para un monitoreo de alto rendimiento

PRTG supervisa de forma efectiva todos los parámetros en su entorno de supervisión. De ese modo, puede hallar los problemas más rápido y prevenirlos de manera proactiva en el futuro. Esto ahorra tiempo y molestias.

Reducir los riesgos y la complejidad con la supervisión centralizada

En lo que respecta a supervisar el tráfico de la red, PRTG es más efectivo para reducir los riesgos y la complejidad que diversas herramientas individuales trabajando juntas. De este modo, se evitan los riesgos que surgen tanto de puntos débiles como de problemas de compatibilidad entre las herramientas.

Supervisión como sistema de alerta temprana en caso de actividad sospechosa

PRTG registra y rastrea las anomalías del tráfico de red. Además, los hackers que ya se han infiltrado en la red no pueden causar daños adicionales.

Identificar los equipos afectados más fácilmente

Gracias a los datos de tráfico de red grabados, es más fácil identificar los equipos que se han visto afectados por un ataque y recuperarlos uno por uno mediante contramedidas, o restaurando una copia de seguridad o imagen.

Protege sus herramientas de seguridad

Al supervisar cortafuegos, software antivirus y otras herramientas de seguridad, PRTG puede advertirle en caso de que el tiempo de inactividad pueda representar un riesgo de seguridad para su red. También se registran las copias de seguridad defectuosas. Por lo tanto, puede actuar antes de que las cosas se pongan feas.

PRTG le facilita el trabajo

Nuestro software de monitoreo le libera para que se pueda concentrar en otras tareas notificándole de inmediato sobre posibles problemas.

Ahorre esfuerzo

PRTG le ofrece una herramienta de monitoreo central para sus servidores y toda su red. Disfrute de una rápida visión general de toda su infraestructura a través de nuestro panel de control y aplicación.

Ahorre tiempo

Empezar a utilizar PRTG es muy sencillo. Instalar PRTG o venir de otra herramienta de monitoreo de red es muy fácil gracias a sus plantillas de dispositivos predefinidas y autoconfiguradas.

Ahorre dinero

El 80 % de nuestros clientes consigue ahorros sustanciales en costos con el monitoreo de la red. Su inversión en licencias probablemente se amortizará en unas semanas.

“Fácil de implantar y configurar, con un buen soporte técnico.”

R. v. S., ICT Manager de Heinen & Hopman Eng BV

“¿La mayor ventaja de PRTG? ¡Usted tiene la oportunidad de estar tranquilo!“

Steffen Ille, Bauhaus-Universidad de Weimar

Su seguridad de red de un vistazo... incluso fuera de la oficina

Configure PRTG en minutos y utilícelo en casi cualquier dispositivo móvil.

PRTG: La multiherramienta para el administrador de sistemas

Adapte PRTG individualmente y dinámicamente a sus necesidades y apóyese en una sólida API:- HTTP API: Accese los datos de monitorización y manipule los objetos monitorizados utilizando solicitudes HTTP.

- Sensores personalizados: Cree sus propios sensores PRTG para una monitorización personalizada.

- Notificaciones personalizadas: Cree sus propias notificaciones y envíe desencadenantes de acciones a sistemas externos.

- Sensor REST personalizado: Monitorear casi todo lo que proporciona datos en formato XML o JSON

Todavía no le hemos convencido?

Más de 500.000 administradores

de sistemas adoran PRTG

Paessler PRTG se usa en empresas de todos los tipos y tamaños. A los administradores de sistemas les encanta PRTG por lo mucho que les facilita el trabajo.

Todavía no le hemos convencido?

Monitoree toda su

infraestructura de TI

Ancho de banda, servidores, entornos virtuales, sitios web, servicios de VoIP... PRTG vigila

toda su red.

Pruebe Paessler PRTG gratis

Todo el mundo tiene diferentes necesidades de monitoreo. Por eso se puede probar PRTG completamente gratis. Empiece ahora con su

prueba.

|

PRTG |

Network Monitoring Software - Versión 24.2.94.1400 (April 10th, 2024) |

|

Hosting |

Disponible como descarga para Windows y como solución hospedada PRTG Hosted Monitor |

Idiomas |

Inglés, alemán, español, francés, portugués, holandés, ruso, japonés y chino simplificado |

Precio |

Versión gratuita con 100 sensores. Ver precios de la versión comercial |

Unified monitoring |

Dispositivos de red, ancho de banda, servidores, aplicaciones, virtualizaciones, sistemas remotos, IoT y mucho más |

Vendedores y aplicaciones compatibles |

|