Proteja sus servidores de ciberamenazas y filtraciones de datos con PRTG

- Encuentre y resuelva problemas de seguridad más rápido con este monitoreo todo en uno de la seguridad del servidor.

- Detenga a los hackers antes de que puedan hacer nada con un sistema de alerta temprana para actividades sospechosas.

- Minimice el riesgo de fallos, espionaje corporativo y otras situaciones perjudiciales.

Seguridad de servidores con PRTG: qué se va a encontrar en esta página

- Proteja la infraestructura de su servidor de amenazas físicas y virtuales

- Este es el aspecto del monitoreo de la seguridad de los servidores en PRTG

- 5 razones para elegir PRTG como su herramienta de monitoreo de la seguridad de los servidores

- Monitoreo de la seguridad de servidores: preguntas frecuentes

PRTG simplifica el monitoreo de la seguridad de los servidores

Las alertas personalizadas y la visualización de datos facilitan el monitoreo, la identificación y la prevención de problemas de ciberseguridad.

Proteja la infraestructura de su servidor de amenazas físicas y virtuales

Mantener sus servidores y datos a salvo es fundamental para que su organización funcione. A tal efecto, debe garantizar la confidencialidad, la integridad y la disponibilidad de todos los datos y servicios en toda la organización. Monitorear la seguridad de sus servidores con Paessler PRTG cada hora, cada día y durante todo el año es toda una garantía para su infraestructura de TI.

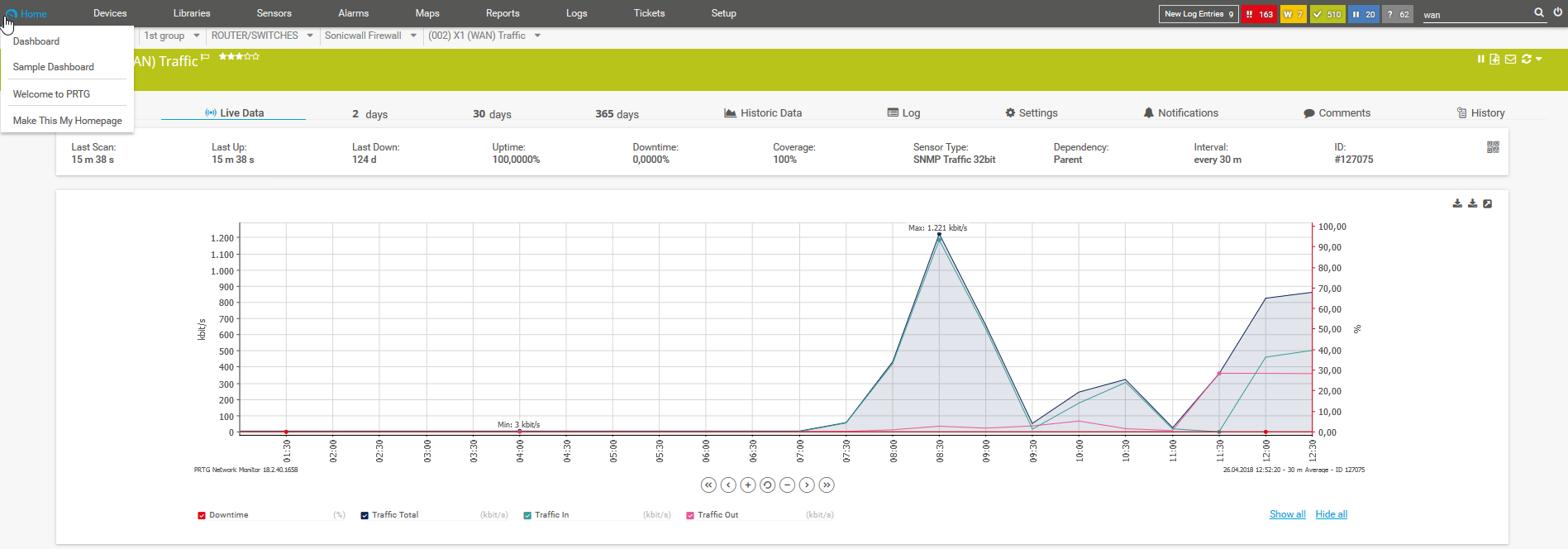

Identificar actividades de tráfico inusualmente altas

Identifique rápidamente posibles cuellos de botella en la red y picos inusuales en el tráfico. PRTG utiliza SNMP, detección de paquetes y protocolos de flujo como NetFlow para detectar actividades sospechosas que podrían indicar una violación de la seguridad.

En caso de actividades inusuales o sospechosas, PRTG le ayuda a aislar sus servidores o desactivar aplicaciones de forma selectiva para responder de forma específica.

Realizar comprobaciones de integridad para detectar peligros

Configure PRTG para realizar comprobaciones de integridad automatizadas de sus archivos, carpetas y registros de forma que pueda descubrir modificaciones en ellos o datos inusuales que, de otro modo, podrían pasarse por alto.

PRTG le notifica si se produce cualquier cambio en sus datos que se desvíe de la norma y le alerta mediante notificaciones personalizadas para que pueda reaccionar lo más rápido posible a fin de mitigar la potencial amenaza.

Reducir los riesgos y la complejidad

Obtenga el control de toda su infraestructura de TI para una seguridad férrea que abarque sus cortafuegos, software antivirus y otras medidas de seguridad.

Con PRTG, puede mantener sus debilidades e incluso sus puntos ciegos al mínimo asegurándose de disponer de una visión general de 365° de todos sus sistemas y aplicaciones, todo desde un mismo panel.

Implementar fuertes mecanismos de seguridad

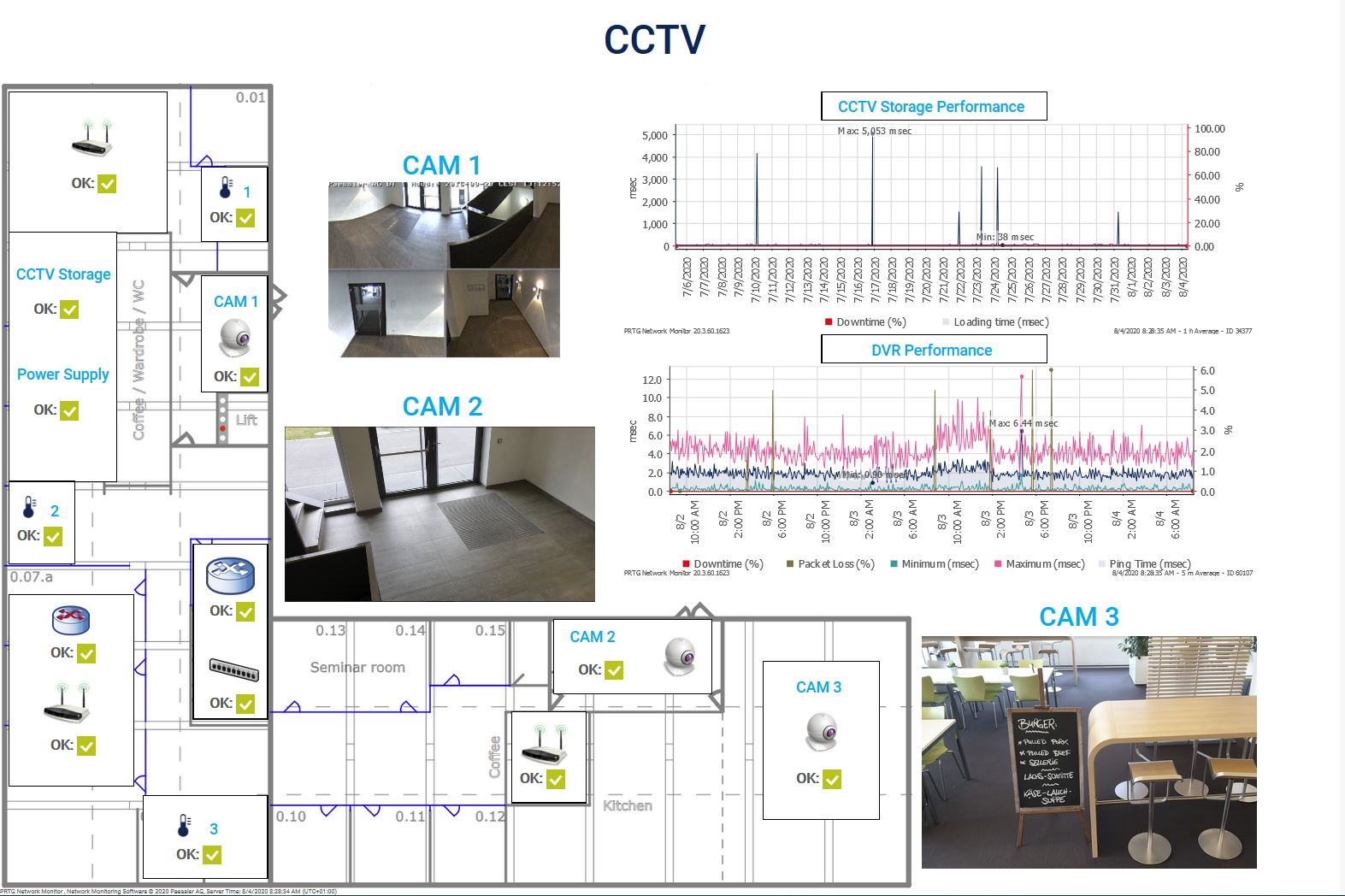

Proteja sus servidores e infraestructura contra posibles amenazas con mecanismos de seguridad física. En este aspecto, PRTG le permite supervisar las cerraduras electrónicas de las puertas o las cámaras de seguridad CCTV para evitar accesos no autorizados.

Incluso se pueden monitorear parámetros ambientales como la temperatura y la humedad para proteger sus servidores contra daños al hardware.

Comience a monitorear su seguridad de servidores con PRTG y vea cómo puede conseguir que su red sea más fiable y su trabajo más fácil.

Los expertos en TI están de acuerdo: Paessler PRTG es una solución estupenda para el monitoreo de las infraestructuras de TI

Este es el aspecto del monitoreo de la seguridad de los servidores en PRTG

Diagnostique problemas de red monitoreando continuamente el rendimiento del servidor y los parámetros de seguridad. Muestre la salud, el estado y la integridad en tiempo real de sus servidores y visualice los datos recopilados en mapas gráficos y paneles de control para identificar problemas más fácilmente. Consiga la visibilidad que necesita para solucionar preocupaciones de ciberseguridad.

PRTG es compatible con todos los principales proveedores, productos y sistemas

5 razones para elegir PRTG como su herramienta de monitoreo de la seguridad de los servidores

Monitoree toda su infraestructura de TI

PRTG monitorea toda su red: servidores, sistemas de almacenamiento, dispositivos conectados (como routers, switches e impresoras), procesadores, RAM, ventiladores, fuentes de alimentación, tráfico y más. Con PRTG, nuestra herramienta de monitoreo todo en uno, puede eliminar las debilidades que tienden a surgir cuando se utilizan múltiples programas y reducir la complejidad de su pila tecnológica.

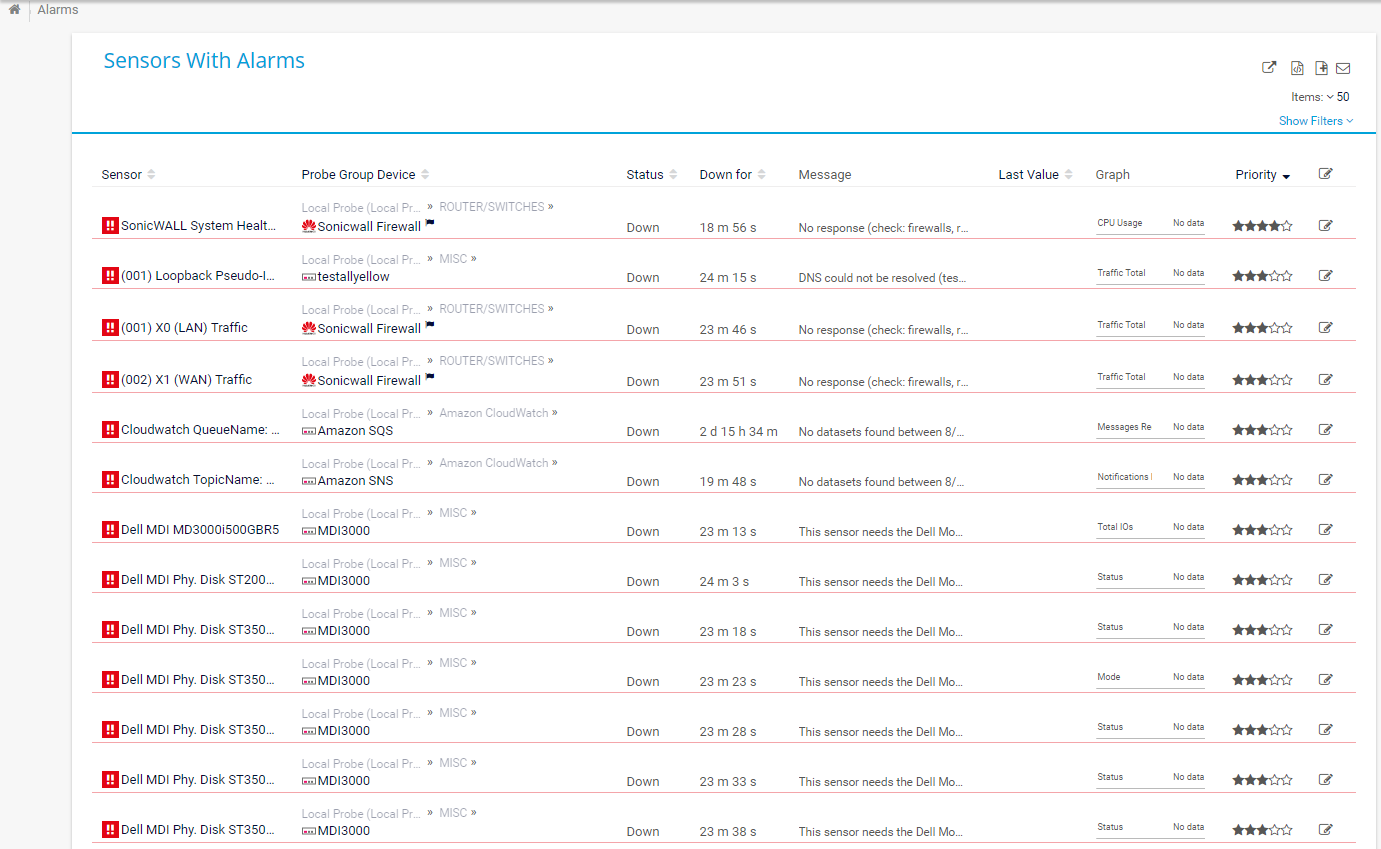

Monitoree puntos críticos de seguridad

Supervise una amplia gama de dispositivos y sistemas cruciales para la seguridad de sus servidores. PRTG vigila los cortafuegos, antivirus, el software de copia de seguridad, la integridad de los archivos y registros, el estado del servidor, los inicios de sesión inusuales y los puertos abiertos, que pueden representar una amenaza y más. También clasifica el tráfico de la red y detecta actividad inusual entre los componentes de la misma, clasificando su comportamiento por dispositivo o usuario.

Monitoreo en tiempo real, en la oficina y de viaje

Cuando surgen amenazas a la seguridad, necesita saberlo de inmediato, sin importar si está en la oficina, en casa o de vacaciones. La solución de seguridad de PRTG monitorea continuamente sus servidores y hosts, avisándole incluso antes de que surja un problema crítico. Nuestras aplicaciones PRTG para iOS y Android le brindan la libertad de salir de la sala de servidores con tranquilidad sabiendo que, siempre que no haya ninguna alerta, todo funcionará sin problemas.

Comience rápidamente

Los sistemas de seguridad del servidor, como los sistemas de detección de intrusos o los módulos de plataforma confiable, pueden ser complejos y difíciles de instalar en su red, pero con PRTG puede integrar fácilmente dichos sistemas en su configuración de monitoreo. La solución PRTG sí es fácil de instalar y configurar, lo que deja a los administradores de sistemas más tiempo para centrarse en otras tareas de TI.

Haga sonar la alarma de forma rápida y proactiva

PRTG garantiza que los fallos del sistema se mantengan lo más breves posible o se prevengan con antelación. Su sistema de alarma integrado le enviará una alerta al menor signo de problemas; por ejemplo, si sus cortafuegos u otras medidas de seguridad están a punto de fallar o si una copia de seguridad es defectuosa. De esta manera, podrá adoptar medidas incluso antes de que surjan problemas más graves.

PRTG simplifica el monitoreo de la seguridad de los servidores

Las alertas personalizadas y la visualización de datos facilitan el monitoreo, la identificación y la prevención de problemas de ciberseguridad.

Su monitoreo de la seguridad de sus servidores de un vistazo... incluso fuera de la oficina

Configure PRTG en minutos y utilícelo en casi cualquier dispositivo móvil.

“Una excelente herramienta para conseguir una supervisión detallada. Las alarmas y notificaciones funcionan de forma fantástica. Añadir equipos es sencillo y la configuración inicial del servidor es un proceso casi trivial. No dude en comprarlo si tiene la intención de supervisar un entorno de red de gran tamaño.”

Ingeniero de Infraestructuras y Operaciones en la Industria de Comunicaciones, tamaño de empresa: 10.000 - 30.000 M$.

Encuentre fácilmente el origen de los problemas con PRTG, nuestra solución de monitoreo de seguridad de servidores

Las alertas en tiempo real y las notificaciones personalizadas facilitan la resolución de problemas con la ciberseguridad, los ataques de red y las brechas de datos.

Monitoreo de la seguridad de servidores: preguntas frecuentes

1.¿PRTG solo monitorea servidores físicos?

No, ¡qué va!. PRTG proporciona monitoreo integral para entornos físicos y virtuales, así como entornos de nube.

2. ¿PRTG puede escalar con mi infraestructura de servidores?

Sí. PRTG se adapta al tamaño de su entorno, tanto si solo tiene unos pocos equipos como una gigantesca granja de servidores. Con la potente función de descubrimiento automático de PRTG, es capaz de reconocen automáticamente incluso los servidores virtuales para incorporarlos a su entorno de monitoreo.

3. ¿PRTG reemplaza el software antivirus?

No. Siempre se debe instalar software antivirus para defenderse contra virus y otro malware. Sin embargo, PRTG puede supervisar la disponibilidad y funcionalidad de su software antivirus y así garantizar que cumpla con su cometido.

4. ¿La seguridad del servidor de PRTG abarca el monitoreo de la sala de servidores?

Sí. PRTG comprende el monitoreo de la sala de servidores y lo ayuda a protegerla de amenazas y daños debidos a accesos no autorizados o fluctuaciones de temperatura y humedad. PRTG proporciona sensores que monitorean constantemente el estado de su hardware más importante, protegiendo su sala de servidores contra cortes de energía, mal funcionamiento del aire acondicionados, humo e incendios.

5. ¿Qué es un sensor en PRTG?

PRTG: La multiherramienta para el administrador de sistemas

Adapte PRTG individualmente y dinámicamente a sus necesidades y apóyese en una sólida API:- HTTP API: Accese los datos de monitorización y manipule los objetos monitorizados utilizando solicitudes HTTP.

- Sensores personalizados: Cree sus propios sensores PRTG para una monitorización personalizada.

- Notificaciones personalizadas: Cree sus propias notificaciones y envíe desencadenantes de acciones a sistemas externos.

- Sensor REST personalizado: Monitorear casi todo lo que proporciona datos en formato XML o JSON

Preguntamos: ¿Recomendarías PRTG?

Más del 95% de nuestros clientes dicen que sí.

Paessler AG realizó pruebas en más de 600 departamentos de TI de todo el mundo para ajustar

su software de monitoreo de redes a las necesidades de los administradores.

Un resultado de la encuesta: más del 95% de los participantes recomendaría PRTG o ya lo han hecho.

Paessler PRTG se usa en empresas de todos los tipos y tamaños. A los administradores de sistemas les encanta PRTG por lo mucho que les facilita el trabajo. Ancho de banda, servidores, entornos virtuales, sitios web, servicios de VoIP... PRTG vigila toda su red. Todo el mundo tiene diferentes necesidades de monitoreo. Por eso se puede probar PRTG completamente gratis. Empiece ahora con su prueba.Todavía no le hemos convencido?

Más de 500.000 administradores adoran PRTG

Monitoree toda su infraestructura de TI

Pruebe

Paessler PRTG gratis

Comience a monitorear su seguridad de servidores con PRTG y vea cómo puede conseguir que su red sea más fiable y su trabajo más fácil.

|

PRTG |

Network Monitoring Software - Versión 24.2.94.1400 (April 10th, 2024) |

|

Hosting |

Disponible como descarga para Windows y como solución hospedada PRTG Hosted Monitor |

Idiomas |

Inglés, alemán, español, francés, portugués, holandés, ruso, japonés y chino simplificado |

Precio |

Versión gratuita con 100 sensores. Ver precios de la versión comercial |

Unified monitoring |

Dispositivos de red, ancho de banda, servidores, aplicaciones, virtualizaciones, sistemas remotos, IoT y mucho más |

Vendedores y aplicaciones compatibles |

|